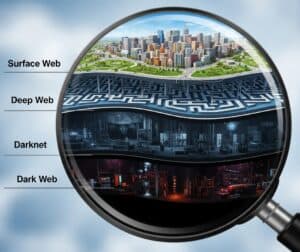

I termini "dark web", "darknet" e "deep web" sono spesso usati in modo intercambiabile, ma descrivono livelli e componenti distinti di Internet: mentre il deep web comprende tutti i contenuti web non indicizzati dai motori di ricerca, compresi quelli benigni come l'online banking e i siti a pagamento, il deep web è tutto il contenuto non indicizzato. Una darknet è l'infrastruttura tecnica (una rete sovrapposta come Tor o I2P) che fornisce l'anonimato. Il dark web è il contenuto che risiede su queste darknet. Il World Wide Web (surface web) è il contenuto indicizzato pubblicamente.

Il Deep Web

The deep web represents the largest part of the internet, encompassing all content that is not indexed by standard search engines like Google or Bing. This includes a vast amount of benign and routine information that is protected or located behind a query. Access to deep web content does not require special software, only direct knowledge of the URL or, more commonly, authentication. This part of the internet is a daily tool for most users.

Esempi di contenuti del deep web includono portali di online banking, caselle di posta elettronica, profili privati sui social media, riviste accademiche in abbonamento, unità di archiviazione cloud e intranet aziendali.

La caratteristica distintiva non è la segretezza, bensì l'inaccessibilità ai web crawler.

A page may be unindexed because it is behind a paywall, requires a password, is dynamically generated in response to a database query, or its owner has explicitly used a “noindex” tag. The content itself is hosted on standard server infrastructure and accessed over the conventional internet protocol.

Il Darknet

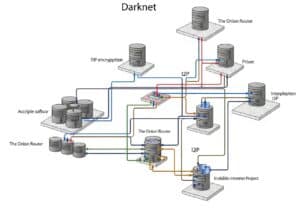

Una darknet è un tipo specifico di rete sovrapposta che si sovrappone alla rete internet esistente e che richiede software o configurazioni specializzate per accedervi.

Queste reti sono progettate per garantire un elevato livello di anonimato ai propri utenti, crittografando il traffico e instradandolo attraverso più server, il che nasconde l'indirizzo IP e la posizione dell'utente.

La tecnologia più diffusa per consentire l'accesso a una darknet è The Onion Router (Tor), ma ne esistono anche altre come l'Invisible Internet Project (I2P). Queste reti costituiscono l'infrastruttura tecnica, le "strade" costruite per essere private e non tracciabili.

Lo scopo di una darknet è facilitare la comunicazione e l'hosting anonimi. Questa infrastruttura può essere utilizzata da diversi attori per diverse ragioni, da giornalisti e dissidenti politici in regimi oppressivi che hanno bisogno di proteggere la propria identità, a individui che desiderano semplicemente proteggere la propria privacy da aziende e governi. Sebbene la rete in sé sia neutrale rispetto ai contenuti, la sua architettura ad elevato anonimato la rende un ambiente adatto per l'hosting di servizi in cui la privacy è fondamentale. Consulta il nostro articolo dettagliato sugli strumenti darknet per l'ingegneria e la scienza:

Il Dark Web

Con il termine dark web si intende l'insieme di siti web e servizi ospitati e accessibili tramite una darknet.

Mentre il darknet è l'infrastruttura, il dark web è il contenuto stesso: i "posti" in cui puoi andare usando quelle strade private.

Questi siti web non sono raggiungibili con i browser web standard e i loro URL terminano in genere con un dominio di primo livello speciale, come ".onion" per i servizi sulla rete Tor. Grazie al forte anonimato garantito dal darknet sottostante, il dark web è diventato noto per ospitare attività sia legittime che illecite.

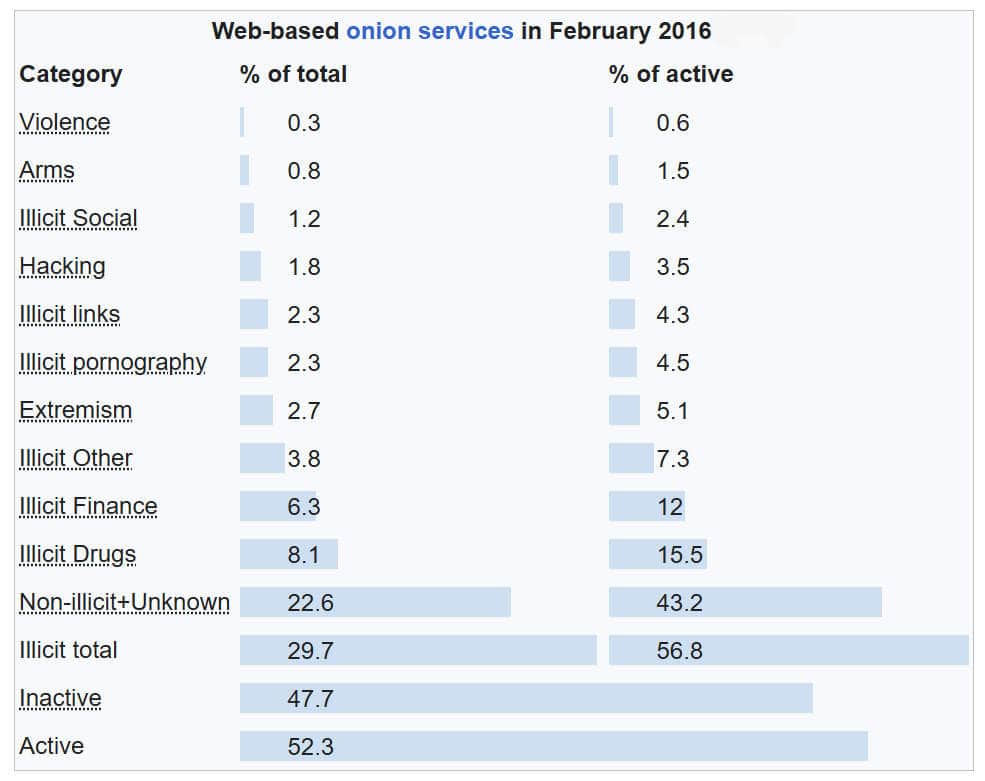

Sebbene il dark web possa essere utilizzato per scopi legittimi, come piattaforme sicure per la segnalazione di illeciti e gruppi per la tutela della privacy, è notoriamente associato ai mercati neri. Questi mercati facilitano il commercio di beni e servizi illegali, tra cui stupefacenti, dati finanziari rubati, malware e documenti contraffatti. L'anonimato della rete rende difficile per le forze dell'ordine identificare e localizzare gli individui che gestiscono questi siti. È importante riconoscere che il dark web costituisce una frazione molto piccola del deep web, molto più ampio.

Nota: le cifre sopra riportate devono ora essere considerate solo per un confronto relativo, poiché il numero di siti è aumentato vertiginosamente da allora, incluso il web di superficie (www)

Confronto, incluso il WWW

Di seguito, in arancione, i nostri punti chiave per ciascuno:

| Parametro | World Wide Web (Surface Web) | Web profondo | Darknet | Dark Web |

|---|---|---|---|---|

| Analogia del concetto fondamentale | Libri pubblici e indicizzati nella sala di lettura principale di una biblioteca. | L'intera collezione della biblioteca, compresi gli archivi privati e le sezioni riservate agli iscritti. | Il sistema di tubi pneumatici sicuri e anonimi utilizzato per richiedere e consegnare i libri dagli archivi. | Libri e documenti specifici, non catalogati, reperibili solo negli archivi più sicuri della biblioteca. |

| Definizione | Pagine web indicizzate pubblicamente e accessibili tramite motori di ricerca standard. | Tutti i contenuti web non indicizzati dai motori di ricerca. | L'infrastruttura di rete overlay che garantisce l'anonimato (ad esempio, Tor, I2P). | Siti web e servizi ("servizi nascosti") ospitati su darknet. |

| Dimensioni e scala | Miliardi di pagine, ma si stima che rappresentino meno del 5% del web totale. | La stragrande maggioranza di Internet, stimata in oltre il 95% di tutti i contenuti online. | Un'infrastruttura di rete globale e distribuita. Le dimensioni si misurano in nodi (Tor ha migliaia di relay). | Un piccolo sottoinsieme fluttuante del deep web. Si stima che vi siano decine di migliaia di siti attivi in qualsiasi momento. |

| Metodo di accesso | Browser web standard (Chrome, Edge, Firefox). Non è richiesta alcuna configurazione speciale. | Browser Web standard, ma l'accesso richiede credenziali di accesso, un URL diretto o il superamento di un paywall/CAPTCHA. | Richiede un software specifico (ad esempio Tor Browser, router I2P) per connettersi alla rete. | Si accede tramite un software specifico (come Tor Browser) per connettersi prima al darknet. |

| Struttura URL | Domini standard (ad esempio .com, .org, .gov) risolti tramite DNS pubblico. | Domini standard, spesso con URL lunghi, generati dinamicamente e contenenti stringhe di query. | Non applicabile. È un protocollo di rete, non una destinazione con un URL. | Domini speciali e non standard (ad esempio ".onion", ".i2p") risolti all'interno del darknet. |

| Livello di anonimato | Basso. L'indirizzo IP dell'utente è visibile a siti web, ISP e monitor di rete. | Basso. L'accesso è in genere legato a un'identità nota (nome utente, numero di conto). | Alto. Progettato per nascondere l'indirizzo IP dell'utente al servizio di destinazione tramite un sistema multistrato. crittografia e relè. | Alto sia per gli utenti che per gli host. L'anonimato è l'impostazione predefinita e una funzionalità fondamentale dell'ambiente. |

| Intento primario | Diffusione di informazioni pubbliche, commercio e comunicazione. | Accesso sicuro a informazioni e servizi privati o protetti. | Per fornire un canale di comunicazione anonimo e resistente alla censura. | Per ospitare servizi e diffondere informazioni senza rivelare l'identità dell'host o degli utenti. |

| Contenuto tipico | Notizie, e-commerce, blog, portali governativi, social media, marketing contenuto. | Caselle di posta elettronica, archiviazione cloud, portali bancari, cartelle cliniche, riviste accademiche, intranet aziendali. | Traffico di rete neutrale rispetto al contenuto (pacchetti di dati crittografati). | Mercati neri, forum di dissidenti politici, cassette di sicurezza per informatori, blog sulla privacy, condivisione illecita di file. |

| Legalità dei contenuti | In larga parte legale, anche se può riferirsi ad atti illegali o descriverli. | Straordinariamente legale e banale. | La tecnologia di rete in sé è legale e utilizzata per scopi legittimi. | Molto misto. Contiene sia contenuti legali (ad esempio, tutela della privacy) sia una notevole quantità di contenuti illegali. |

| Profilo utente tipico | Pubblico in generale. | Individui autenticati (ad esempio clienti bancari, dipendenti, studenti). | Difensori della privacy, giornalisti, forze dell'ordine, dissidenti politici, persone attente alla sicurezza. | Un ampio spettro che comprende criminali, attivisti, informatori, ricercatori e curiosi. |

| Metodo di hosting | Ospitato su server web accessibili al pubblico nei data center. | Ospitato su server web standard, ma protetto da controlli di sicurezza a livello applicativo. | Una rete di nodi gestiti da volontari (relay) che passano il traffico. | Ospitati come "servizi nascosti" su server la cui posizione e identità sono nascoste dal darknet. |

| Rischi associati | Malware, phishing, cookie di tracciamento, truffe, raccolta di dati da parte delle aziende. | Violazioni dei dati del fornitore del servizio, attacchi di phishing che prendono di mira le credenziali di accesso. | Potenziale di deanonimizzazione tramite analisi di rete o vulnerabilità software. Rischio di connessione a nodi di uscita dannosi. | Contenuti estremi, truffe sofisticate, malware, interazione con le forze dell'ordine, alto rischio di perdite finanziarie. |

Link esterni sulle leggi di Internet

Standard internazionali

(passa il mouse sul link per vedere la nostra descrizione del contenuto)

Post correlati

Panoramica dell'analisi del valore del prodotto

Valutazione ergonomica della postazione di lavoro

Ordine di modifica tecnica (ECO): best practice per ridurre al minimo interruzioni e costi

Dal laboratorio al mercato: il ruolo della produzione pilota

Oltre 45 trucchi di scienze cognitive per giochi e marketing: psicologici e di coinvolgimento

Oltre 45 trucchi di scienze cognitive per giochi e marketing: psicologici e di coinvolgimento