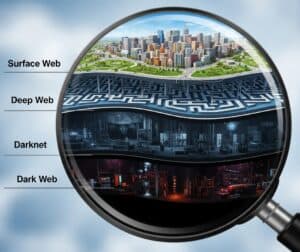

Die Begriffe "Dark Web", "Darknet" und "Deep Web" werden oft synonym verwendet, beschreiben aber unterschiedliche Ebenen und Komponenten des Internets: Während das Deep Web alle Webinhalte umfasst, die nicht von Suchmaschinen indiziert werden, einschließlich harmloser Dinge wie Online-Banking und kostenpflichtige Seiten, ist das Deep Web der gesamte nicht indizierte Inhalt. Ein Darknet ist die technische Infrastruktur (ein Overlay-Netzwerk wie Tor oder I2P), die Anonymität bietet. Das Dark Web sind die Inhalte, die sich in diesen Darknets befinden. Das World Wide Web (Surface Web) ist der öffentlich indizierte Inhalt.

Das Deep Web

The deep web represents the largest part of the internet, encompassing all content that is not indexed by standard search engines like Google or Bing. This includes a vast amount of benign and routine information that is protected or located behind a query. Access to deep web content does not require special Software, only direct knowledge of the URL or, more commonly, authentication. This part of the internet is a daily tool for most users.

Beispiele für Deep-Web-Inhalte sind Online-Banking-Portale, Webmail-Posteingänge, private Social-Media-Profile, wissenschaftliche Zeitschriften auf Abonnementbasis, Cloud-Speicherlaufwerke und Unternehmensintranets.

Das entscheidende Merkmal ist nicht die Geheimhaltung, sondern vielmehr die Unzugänglichkeit für Webcrawler.

A page may be unindexed because it is behind a paywall, requires a password, is dynamically generated in response to a database query, or its owner has explicitly used a “noindex” tag. The content itself is hosted on standard server infrastructure and accessed over the conventional internet protocol.

Das Darknet

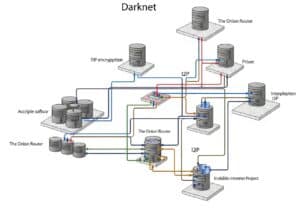

Ein Darknet ist ein spezieller Typ eines Overlay-Netzwerks, das über das bestehende Internet gelegt wird und für den Zugriff spezielle Software oder Konfigurationen erfordert.

Diese Netzwerke sind so konzipiert, dass sie ihren Benutzern ein hohes Maß an Anonymität bieten, indem sie den Datenverkehr verschlüsseln und über mehrere Server leiten, wodurch die IP-Adresse und der Standort des Benutzers verschleiert werden.

Die bekannteste Technologie für den Zugang zum Darknet ist der Onion Router (Tor), aber es gibt auch andere wie das Invisible Internet Project (I2P). Diese Netzwerke bilden die technische Infrastruktur, die „Straßen“, die privat und unauffindbar sind.

Der Zweck eines Darknets besteht darin, anonyme Kommunikation und Hosting zu ermöglichen. Diese Infrastruktur kann von verschiedenen Akteuren aus unterschiedlichen Gründen genutzt werden, von Journalisten und politischen Dissidenten in repressiven Regimen, die ihre Identität schützen müssen, bis hin zu Einzelpersonen, die ihre Privatsphäre vor Unternehmen und Regierungen schützen möchten. Obwohl das Netzwerk selbst inhaltsneutral ist, eignet es sich aufgrund seiner Architektur hoher Anonymität hervorragend für Hosting-Dienste, bei denen Datenschutz oberste Priorität hat. Lesen Sie unseren ausführlichen Artikel über Darknet-Tools für Technik und Wissenschaft:

Das Dark Web

Das Dark Web bezeichnet die Sammlung von Websites und Diensten, die in einem Darknet gehostet werden und über dieses aufgerufen werden.

Während das Darknet die Infrastruktur darstellt, ist das Dark Web der Inhalt selbst – die „Orte“, die Sie über diese Privatstraßen erreichen können.

Diese Websites sind mit Standard-Webbrowsern nicht erreichbar und ihre URLs enden typischerweise mit einer speziellen Top-Level-Domain, beispielsweise „.onion“ für Dienste im Tor-Netzwerk. Aufgrund der starken Anonymität, die das zugrunde liegende Darknet bietet, ist das Darknet dafür bekannt, sowohl legale als auch illegale Aktivitäten zu beherbergen.

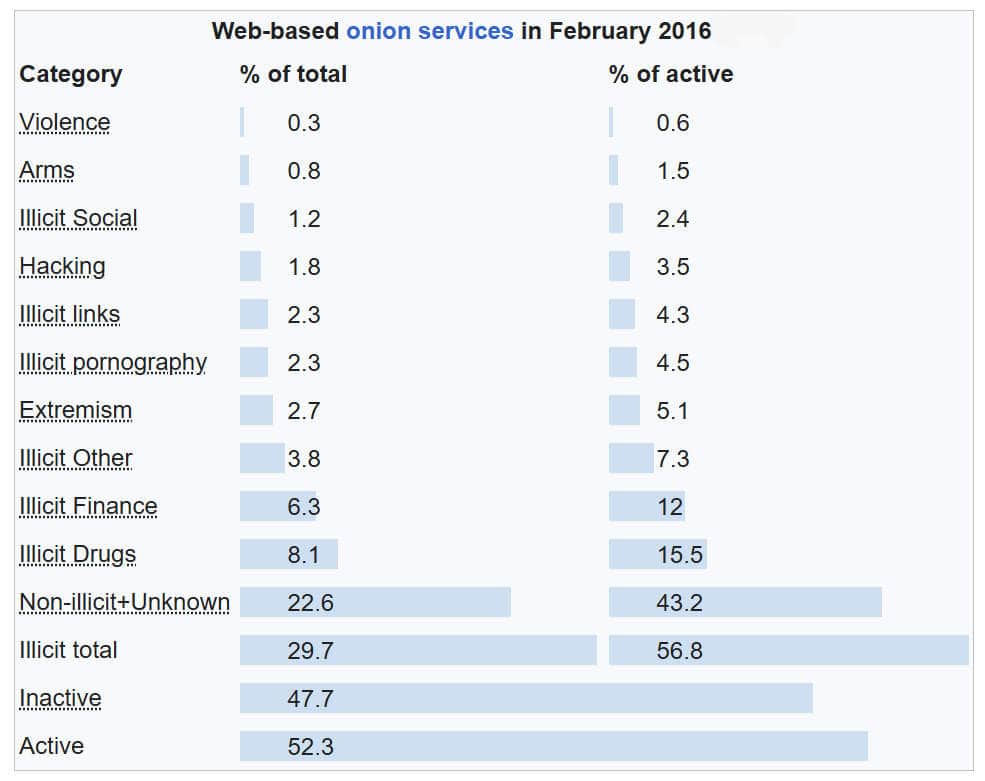

Obwohl das Dark Web legitime Anwendungen wie sichere Whistleblowing-Plattformen und Datenschutzgruppen bietet, wird es eher mit Schwarzmärkten in Verbindung gebracht. Diese Marktplätze erleichtern den Handel mit illegalen Waren und Dienstleistungen, darunter Drogen, gestohlene Finanzdaten, Malware und gefälschte Dokumente. Die Anonymität des Netzwerks erschwert es den Strafverfolgungsbehörden, die Betreiber dieser Seiten zu identifizieren und zu orten. Es ist wichtig zu erkennen, dass das Dark Web nur einen sehr kleinen Teil des viel größeren Deep Web ausmacht.

Notiz: Die obigen Zahlen dienen nur noch dem relativen Vergleich, da die Anzahl der Websites seitdem rasant gestiegen ist, einschließlich des Surface Web (www).

Vergleich, einschließlich des WWW

Nachfolgend sind in Orange unsere wichtigsten Erkenntnisse zu jedem Thema aufgeführt:

| Parameter | World Wide Web (Oberflächenweb) | Deep Web | Darknet | Dark Web |

|---|---|---|---|---|

| Kernkonzept-Analogie | Die Öffentlichkeit, indexierte Bücher im Hauptlesesaal einer Bibliothek. | Die gesamte Sammlung der Bibliothek, einschließlich privater Archive und Bereiche, die nur für Mitglieder zugänglich sind. | Das sichere, anonyme Rohrpostsystem, das zum Anfordern und Liefern von Büchern aus den Archiven verwendet wird. | Die spezifischen, nicht katalogisierten Bücher und Dokumente, die nur in den sichersten Archiven der Bibliothek zu finden sind. |

| Definition | Öffentlich indizierte Webseiten, auf die über Standardsuchmaschinen zugegriffen werden kann. | Alle Webinhalte, die nicht von Suchmaschinen indiziert werden. | Die Overlay-Netzwerkinfrastruktur bietet Anonymität (z. B. Tor, I2P). | Auf Darknets gehostete Websites und Dienste („versteckte Dienste“). |

| Größe und Maßstab | Milliarden von Seiten, aber schätzungsweise weniger als 5 % des gesamten Webs. | Der überwiegende Teil des Internets, schätzungsweise über 95 % aller Online-Inhalte. | Eine globale, verteilte Netzwerkinfrastruktur. Die Größe wird in Knoten gemessen (Tor hat Tausende von Relays). | Eine kleine, schwankende Teilmenge des Deep Web. Schätzungsweise Zehntausende von Sites sind jederzeit aktiv. |

| Zugriffsmethode | Standard-Webbrowser (Chrome, Edge, Firefox). Keine spezielle Konfiguration erforderlich. | Standard-Webbrowser, aber für den Zugriff sind Anmeldeinformationen, eine direkte URL oder das Überwinden einer Paywall/eines CAPTCHA erforderlich. | Erfordert spezielle Software (z. B. Tor-Browser, I2P-Router), um eine Verbindung zum Netzwerk herzustellen. | Der Zugriff erfolgt über eine spezielle Software (wie den Tor-Browser), um zunächst eine Verbindung zum Darknet herzustellen. |

| URL-Struktur | Standarddomänen (z. B. .com, .org, .gov), die durch öffentliches DNS aufgelöst werden. | Standarddomänen, oft mit langen, dynamisch generierten URLs, die Abfragezeichenfolgen enthalten. | Nicht zutreffend. Es handelt sich um ein Netzwerkprotokoll und nicht um ein Ziel mit einer URL. | Spezielle, nicht standardmäßige Domänen (z. B. „.onion“, „.i2p“) werden innerhalb des Darknets aufgelöst. |

| Anonymitätsstufe | Niedrig. Die IP-Adresse des Benutzers ist für Websites, ISPs und Netzwerkmonitore sichtbar. | Niedrig. Der Zugriff ist normalerweise an eine bekannte Identität (Benutzername, Kontonummer) gebunden. | Hoch. Entwickelt, um die IP-Adresse des Benutzers vor dem Zieldienst über mehrere Ebenen zu verbergen Verschlüsselung und Relais. | Hoch für Benutzer und Hosts. Anonymität ist die Standardeinstellung und ein Kernmerkmal der Umgebung. |

| Primäre Absicht | Öffentliche Informationsverbreitung, Handel und Kommunikation. | Sicherer Zugriff auf private oder geschützte Informationen und Dienste. | Bereitstellung eines anonymen, zensurresistenten Kommunikationskanals. | Zum Hosten von Diensten und Verbreiten von Informationen, ohne die Identität des Hosts oder der Benutzer preiszugeben. |

| Typischer Inhalt | Nachrichten, elektronischer Handel, Blogs, Regierungsportale, soziale Medien, Marketing Inhalt. | E-Mail-Postfächer, Cloud-Speicher, Bankportale, Krankenakten, wissenschaftliche Zeitschriften, Unternehmensintranets. | Inhaltsneutraler Netzwerkverkehr (verschlüsselte Datenpakete). | Schwarzmärkte, Foren politischer Dissidenten, sichere Dropboxen für Whistleblower, Datenschutzblogs, illegaler Filesharing. |

| Rechtmäßigkeit des Inhalts | Überwiegend legal, kann jedoch auf illegale Handlungen verweisen oder diese beschreiben. | Überwiegend legal und banal. | Die Netzwerktechnologie selbst ist legal und wird für legitime Zwecke verwendet. | Sehr gemischt. Enthält sowohl legale (z. B. Datenschutz) als auch eine erhebliche Menge illegaler Inhalte. |

| Typisches Benutzerprofil | Die breite Öffentlichkeit. | Authentifizierte Einzelpersonen (z. B. Bankkunden, Mitarbeiter, Studenten). | Datenschutzbeauftragte, Journalisten, Strafverfolgungsbehörden, politische Dissidenten, sicherheitsbewusste Personen. | Ein breites Spektrum, darunter Kriminelle, Aktivisten, Whistleblower, Forscher und Neugierige. |

| Hosting-Methode | Gehostet auf öffentlich adressierbaren Webservern in Rechenzentren. | Gehostet auf Standard-Webservern, aber hinter Sicherheitskontrollen auf Anwendungsebene. | Ein Netzwerk aus von Freiwilligen betriebenen Knoten (Relays), die den Datenverkehr weiterleiten. | Als „versteckte Dienste“ auf Servern gehostet, deren Standort und Identität durch das Darknet verschleiert werden. |

| Verbundene Risiken | Malware, Phishing, Tracking-Cookies, Betrug, Datenerfassung durch Unternehmen. | Datenlecks beim Dienstanbieter, Phishing-Angriffe auf Anmeldeinformationen. | Mögliche Deanonymisierung durch Netzwerkanalyse oder Software-Schwachstellen. Risiko der Verbindung mit bösartigen Exit-Knoten. | Extremer Inhalt, ausgeklügelte Betrügereien, Malware, Interaktion mit Strafverfolgungsbehörden, hohes Risiko finanzieller Verluste. |

Externe Links zu Internetgesetzen

Internationale Standards

(Bewegen Sie den Mauszeiger über den Link, um unsere Inhaltsbeschreibung anzuzeigen)

Verwandte Artikel

Übersicht zur Produktwertanalyse

Ergonomische Arbeitsplatzbewertung

Engineering Change Order (ECO): Best Practices zur Minimierung von Störungen und Kosten

Vom Labor auf den Markt: Die Rolle der Pilotproduktion

45+ weitere Tricks der Kognitionswissenschaft für Spiele und Marketing: Psychologische und Engagement

Über 45 Tricks der Kognitionswissenschaft für Spiele und Marketing: Psychologische und Engagement-bezogene