Whether in mechanics, software or hardware, reverse engineering enables detailed analysis of system architecture and functionality. It supports interoperability by revealing undocumented protocols and formats. Engineers gain insights to improve performance, security, and design. It drives novel approaches based on existing technologies. Too frequently seen as software cracking, it emphasizes understanding and innovation, not always exploitation.

Disclaimer: this content is for educational product design purposes only and does not encourage or endorse unauthorized reverse engineering. While we see benefits for innovation so as for legacy products maintenance and ecology, reverse engineering may violate software licenses, terms of service, or intellectual property laws depending on your jurisdiction. Always consult a legal professional before engaging in any reverse engineering activities.

Ingegneria inversa nell'elettronica

L'ingegneria inversa in elettronica consiste nello smontare un insieme di molti piccoli componenti, il loro assemblaggio e il software o la logica potenzialmente incorporati per apprenderne il funzionamento. È fondamentale in campi come le automobili, i gadget e le grandi macchine. A volte, i dettagli della tecnologia sono difficili da trovare o sono chiusi a chiave. Grazie al reverse engineering, i professionisti possono copiare, migliorare o correggere i progetti tecnologici. Si assicurano che questi soddisfino le esigenze e le regole di oggi. Questo articolo analizza il funzionamento del reverse engineering in elettronica, le sue fasi e gli strumenti utilizzati.

|

Applicazioni del reverse engineering in elettronica L'ingegneria inversa elettronica ha molti usi in diversi settori, come ad esempio:

|

Strumenti per il reverse engineering in elettronica Gli strumenti e i metodi chiave includono:

Sebbene non sia ancora presente su scala industriale, è prevedibile che il riconoscimento automatico della visione e l'IA cambieranno presto questo settore. |

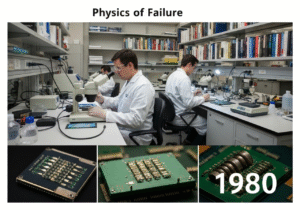

Il processo di RE dell'hardware

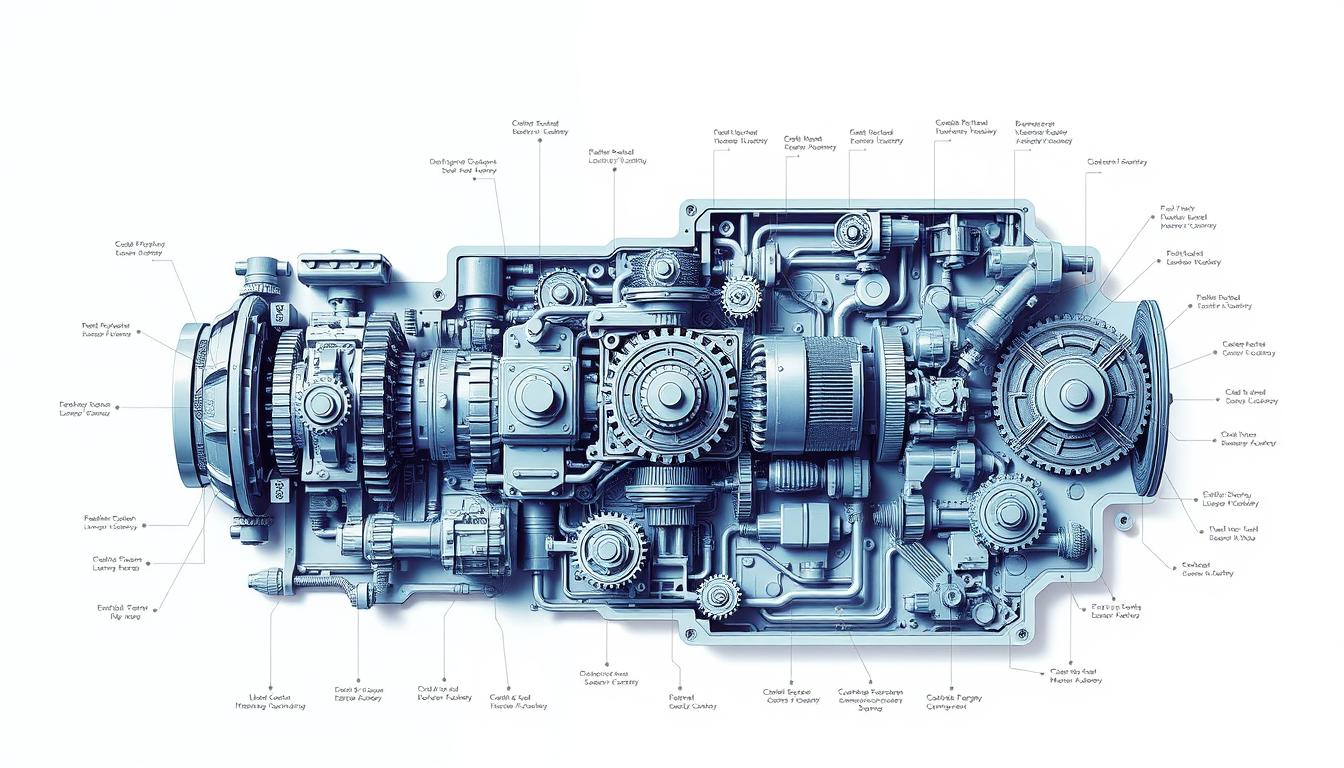

Il processo di reverse engineering comprende numerose fasi per uno sguardo approfondito sull'hardware elettronico. Ogni fase consente di ottenere una comprensione completa del dispositivo, concentrandosi su tutte le parti importanti:

- Valutazione e osservazione iniziali: il reverse engineering inizia con un'attenta osservazione dell'hardware, notando come le cose si collegano e sono configurate. Ciò potrebbe comportare l'osservazione dei grandi connettori per le interfacce importanti. Si presta inoltre attenzione ai segni che forniscono indizi sulla progettazione e sull'uso della scheda. È fondamentale capire i circuiti di alimentazione, i circuiti integrati (IC) e le modalità di comunicazione.

- Identificazione dei componenti del circuito: dopo il primo sguardo, viene l'identificazione di ogni parte del circuito. Gli ingegneri smontano il dispositivo ed etichettano tutto. Questo li aiuta a capire cosa fa ogni pezzo, come resistenze, condensatori e circuiti integrati. Tenendo traccia di questi componenti, gli ingegneri possono analizzare meglio l'hardware. In questo modo possono capire come ogni componente si inserisce nell'intero sistema.

- Creazione di schemi: l'ultima fase consiste nella realizzazione di schemi che mostrano il layout del circuito. Gli ingegneri utilizzano le informazioni raccolte in precedenza per disegnare schemi dettagliati. Questi schemi rendono chiaro il processo di reverse engineering, mostrando come le parti si collegano e interagiscono.

Ingegneria inversa nel software

L'ingegneria inversa è affascinante in molti campi, a dimostrazione del suo ampio utilizzo. È molto importante nell'area dell'analisi del software, dove l'obiettivo è capire come funzionano le applicazioni attuali. Disassemblando il software, gli esperti imparano a capire come funziona e perché sono stati scelti determinati progetti.

Per risolvere i bug, gli sviluppatori ricorrono al reverse engineering. Questo li aiuta a trovare e risolvere i problemi del software. In questo modo, possono individuare errori che non sono evidenti con i normali metodi di debug. Individuando i punti deboli nelle app famose, o offrendo incentivi per questo, possono costruire difese più forti per proteggere le informazioni degli utenti.

Anche i creatori di giochi vedono i vantaggi del reverse engineering. Studiano i giochi di successo per capire cosa piace ai giocatori. Poi aggiungono questi elementi popolari ai propri giochi per renderli più divertenti.

Questa pratica sta diventando sempre più importante per l'analisi del software. È fondamentale per risolvere i problemi e pianificare nuove strategie. Il reverse engineering è una tecnica fondamentale nel nostro mondo moderno, caratterizzato da rapidi cambiamenti tecnologici.

|

Fasi principali coinvolte Il processo prevede diverse fasi:

|

Strumenti per il reverse engineering del software Il processo di reverse engineering prevede diverse fasi importanti. Esse comprendono:

|

Analisi statica e dinamica

Gli sviluppatori e gli esperti di sicurezza ne utilizzano principalmente due tipi: l'analisi statica e l'analisi dinamica.

- L'analisi statica consiste nell'esaminare il software senza eseguirlo. Gli analisti possono esaminare il codice, individuare i punti deboli e ottenere un quadro generale del programma. Scavano nel codice o nei file binari per capire come funziona il software. In questo modo, possono trovare problemi nascosti o rischi per la sicurezza.

- Dynamic analysis, on the other hand, is about running the software to see how it acts. It lets experts see the software’s interaction with its surroundings, showing real-time data, execution paths, and user actions. By watching how the software works, analysts understand it better, noting how it uses memory and...

You have read 41% of the article. The rest is for our community. Already a member? Accedi

(e anche per proteggere i nostri contenuti originali dai bot di scraping)

Comunità Innovazione.mondo

Accedi o registrati (100% free)

Visualizza il resto di questo articolo e tutti i contenuti e gli strumenti riservati ai soci.

Solo veri ingegneri, produttori, designer, professionisti del marketing.

Nessun bot, nessun hater, nessuno spammer.