Le Red Teaming est un processus structuré dans lequel un groupe indépendant, connu sous le nom de "Red Team", adopte le point de vue d'un adversaire réel pour identifier les vulnérabilités et tester l'efficacité des contrôles de sécurité, des processus et du personnel d'une organisation. Contrairement aux évaluations de sécurité standard ou aux tests de pénétration, le Red Teaming implique la simulation de cyberattaques à spectre complet, de brèches physiques ou de tactiques d'ingénierie sociale, souvent en utilisant la furtivité et la persistance sur des périodes prolongées.

Le Red Teaming ne concerne pas seulement les produits logiciels : il s'agit d'une approche polyvalente utilisée pour remettre en question et améliorer la résilience d'un large éventail de systèmes, d'organisations et de processus. Originellement ancré dans les opérations militaires et de renseignement, le Red Teaming consiste à simuler des tactiques adverses pour identifier les vulnérabilités, que ce soit en matière de sécurité physique, d'opérations commerciales, de planification stratégique ou même de scénarios d'ingénierie sociale.

Aspects juridiques et précautions

Avant de mener un projet de Red Teaming, plusieurs aspects juridiques doivent être soigneusement pris en compte afin d'éviter toute activité non autorisée ou criminelle.

Ceci est d'autant plus important que ces intrusions et tests approfondis seront souvent exécutés par des parties spécialisées externes à l'entreprise.

Clear, written authorization is essential, typically in the form of a signed Rules of Engagement (RoE) document, which outlines the scope, permitted techniques, targets, and limitations of the engagement. This ensures compliance with relevant laws, such as the Computer Fraud and Abuse Act (CFAA) or data protection regulations (e.g., GDPR), and helps prevent legal issues arising from actions such as unauthorized data access, service disruption, or privacy violations. All activities should respect confidentiality, intellectual property, and privacy rights, and avoid impacting third parties. Additionally, non-disclosure agreements (NDAs) are typically required to protect sensitive information, and documentation of consent from all stakeholders is critical to demonstrate due diligence in case of legal scrutiny.

Red Teaming en Conception de Produits

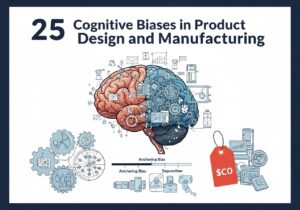

Le Red Teaming dans la conception de nouveaux produits réduit les risques, renforce la conception, stimule l'innovation et améliore la préparation du marché en exposant les faiblesses invisibles et en remettant en question le statu quo avant que les produits n'atteignent les clients.

- Identifie les faiblesses et les angles morts : Les membres de l'équipe rouge abordent le produit d'un point de vue contradictoire. Ils évaluent la conception de manière critique, découvrant les failles de sécurité, les problèmes d'utilisation ou d'ergonomie, les vulnérabilités techniques ou les désalignements du marché que l'équipe de marketing ou de recherche et développement initiale a pu manquer.

- Remise en question des hypothèses : les équipes de produits peuvent devenir trop confiantes ou trop investies dans leurs choix de conception. Les équipes rouges remettent en question les hypothèses de base, incitant les équipes à justifier et, si nécessaire, à réviser leurs décisions.

In any structured Phase-Gate development process, these results should be included in risk Management files and usability assessments.

- Simuler des menaces réelles : pour les produits impliquant la sécurité (logiciels, IoT, etc.), les Red Teams jouent le rôle de pirates ou de concurrents potentiels. Ce test de pression révèle comment un produit se comporte dans des scénarios réalistes et défavorables.

- Amélioration de la gestion des risques : en mettant en évidence les points de défaillance potentiels, le Red Teaming permet aux équipes d'atténuer les risques de manière proactive avant le lancement, réduisant ainsi la probabilité de rappels coûteux, de publicité négative ou de failles de sécurité.

- Amélioration de la résistance et de la fiabilité du produit : le Red Teaming itératif garantit que le produit final est robuste, fiable et mieux équipé pour faire face aux situations inattendues, ce qui accroît la confiance et la satisfaction des consommateurs.

Et en tant qu'entreprise mondiale et avantages marketing

- Encourage l'innovation : l'opposition constructive stimule la créativité. En exposant les limites de la conception initiale, le Red Teaming inspire des différentiateurs compétitifs.

- Faciliter la collaboration interdisciplinaire : Le Red Teaming, par principe, doit impliquer des membres en dehors de l'équipe produit immédiate (par exemple, la sécurité, le service juridique, le service clientèle). Cela permet d'élargir les perspectives et de renforcer l'ensemble du projet de conception et de développement.

- Fournit un retour d'information objectif : en tant que personnes extérieures, les équipes rouges sont moins susceptibles d'être influencées par la politique de l'organisation ou par l'attachement au projet, ce qui leur permet de formuler des critiques impartiales.

Exemple de méthodologie Red Teaming

Tout en gardant une attitude professionnelle :

Critique objective : non pas pour saboter, mais pour renforcer en remettant en question les hypothèses.

Attitude hostile : penser comme des attaquants sophistiqués, des concurrents ou des utilisateurs mécontents.

Collaboration interdisciplinaire : inclure les dimensions techniques, commerciales et sociales.

L'équipe rouge dans la conception de nouveaux produits est un cycle itératif de défi créatif, de simulation, d'analyse et d'apprentissage - transformant les idées contradictoires en un produit meilleur, plus sûr et plus robuste :

|

1. Définition de la portée et des objectifs du projet

|

2. Collecte d'informations (reconnaissance)

|

3. Planification de l'équipe rouge

|

4. Simulation et exécution

L'activité principale elle-même :

- Exercices : attaques techniques : tenter de briser la sécurité du produit - exploiter les défauts de conception, tester les vulnérabilités matérielles/logicielles.

- Attaques non techniques : essayez l'ingénierie sociale, les campagnes de désinformation ou l'utilisation abusive de la logique d'entreprise.

- Attaques du marché : simuler l'usurpation d'identité d'une marque, des attaques sur les prix ou des stratégies concurrentes contraires à l'éthique.

... sans oublier de documenter chaque étape, d'enregistrer toutes les méthodes, tous les outils, toutes les conclusions et toutes les preuves.

5. L'analyse

|

6. Retour d'information & Suivi

|

En savoir plus

- Test de pénétration (Pentesting)

- Attaques d'ingénierie sociale

- Émulation d'adversaires : Cadre ATT&CK de MITRE

- Développement d'exploits

- Analyse du trafic réseau et évasion

- Techniques de post-exploitation : L'escalade des privilèges, le mouvement latéral

- Infrastructure de commandement et de contrôle (C2)

- Hameçonnage et envoi de charges utiles

- Outils et cadres de travail de l'équipe rouge : Cobalt Strike, Metasploit

- Contournement des contrôles de sécurité : Évasion AV/EDR, techniques de persistance

Liens externes sur le Red Teaming

Normes internationales

(survolez le lien pour voir notre description du contenu)

Glossaire des termes utilisés

Define Measure Analyze Improve Control (DMAIC): une stratégie de qualité axée sur les données utilisée dans Six Sigma pour l'amélioration des processus, composée de cinq phases : identifier le problème, mesurer les performances actuelles, analyser les données pour identifier les causes, améliorer les processus en fonction des résultats et contrôler les performances futures pour maintenir les améliorations.

Internet of Things (IoT): un réseau d'appareils interconnectés dotés de capteurs, de logiciels et d'autres technologies qui leur permettent de collecter et d'échanger des données sur Internet, facilitant ainsi l'automatisation, la surveillance et le contrôle de divers processus et systèmes.

Non-Disclosure Agreement (NDA): Contrat juridique établissant une relation confidentielle entre les parties, interdisant la divulgation d'informations spécifiques à des tiers. Il est couramment utilisé pour protéger les informations sensibles partagées lors de négociations ou de collaborations commerciales.

Le Red Teaming est potentiellement perturbateur pour le processus de conception du produit !