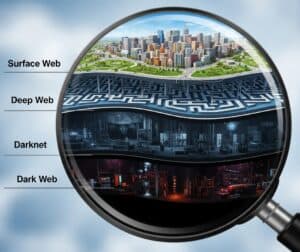

Les termes "dark web", "darknet" et "deep web" sont souvent utilisés de manière interchangeable, mais ils décrivent des couches et des composants distincts de l'internet : alors que le deep web englobe tout le contenu web non indexé par les moteurs de recherche, y compris des éléments bénins tels que les services bancaires en ligne et les sites payants, le deep web est l'ensemble du contenu non indexé. Le darknet est l'infrastructure technique (un réseau superposé comme Tor ou I2P) qui assure l'anonymat. Le dark web est le contenu qui réside sur ces darknets. Le World Wide Web (web de surface) est le contenu publiquement indexé.

Le Web profond

The deep web represents the largest part of the internet, encompassing all content that is not indexed by standard search engines like Google or Bing. This includes a vast amount of benign and routine information that is protected or located behind a query. Access to deep web content does not require special logiciel, only direct knowledge of the URL or, more commonly, authentication. This part of the internet is a daily tool for most users.

Les exemples de contenu du Web profond incluent les portails bancaires en ligne, les boîtes de réception de messagerie Web, les profils de médias sociaux privés, les revues universitaires par abonnement, les lecteurs de stockage en nuage et les intranets d'entreprise.

La caractéristique déterminante n’est pas le secret mais plutôt l’inaccessibilité aux robots d’exploration du Web.

A page may be unindexed because it is behind a paywall, requires a password, is dynamically generated in response to a database query, or its owner has explicitly used a “noindex” tag. The content itself is hosted on standard server infrastructure and accessed over the conventional internet protocol.

Le Darknet

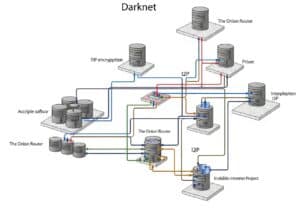

Un darknet est un type spécifique de réseau superposé qui se superpose à l'Internet existant et nécessite un logiciel ou des configurations spécialisées pour y accéder.

Ces réseaux sont conçus pour offrir un degré élevé d'anonymat à leurs utilisateurs en chiffrant le trafic et en le routant via plusieurs serveurs, ce qui masque l'adresse IP et l'emplacement de l'utilisateur.

La technologie la plus répandue pour accéder au darknet est le routeur Onion (Tor), mais d'autres, comme le Projet Internet Invisible (I2P), existent également. Ces réseaux constituent l'infrastructure technique, les « routes » conçues pour être privées et intraçables.

L'objectif d'un darknet est de faciliter la communication et l'hébergement anonymes. Cette infrastructure peut être utilisée par divers acteurs pour diverses raisons, des journalistes et dissidents politiques de régimes oppressifs qui souhaitent protéger leur identité, aux particuliers souhaitant simplement préserver leur vie privée des entreprises et des gouvernements. Bien que le réseau lui-même soit neutre en termes de contenu, son architecture de haut niveau d'anonymat en fait un environnement adapté aux services d'hébergement où la confidentialité est primordiale. Consultez notre article détaillé sur les outils du darknet pour l'ingénierie et la science :

Le Dark Web

Le dark web fait référence à l'ensemble des sites Web et des services hébergés et accessibles via un darknet.

Alors que le darknet est l’infrastructure, le dark web est le contenu lui-même : les « endroits » où vous pouvez aller en utilisant ces routes privées.

Ces sites web ne sont pas accessibles avec les navigateurs web standards et leurs URL se terminent généralement par un domaine de premier niveau spécifique, tel que « .onion » pour les services du réseau Tor. Grâce au fort anonymat offert par le darknet sous-jacent, celui-ci est connu pour héberger des activités légitimes et illicites.

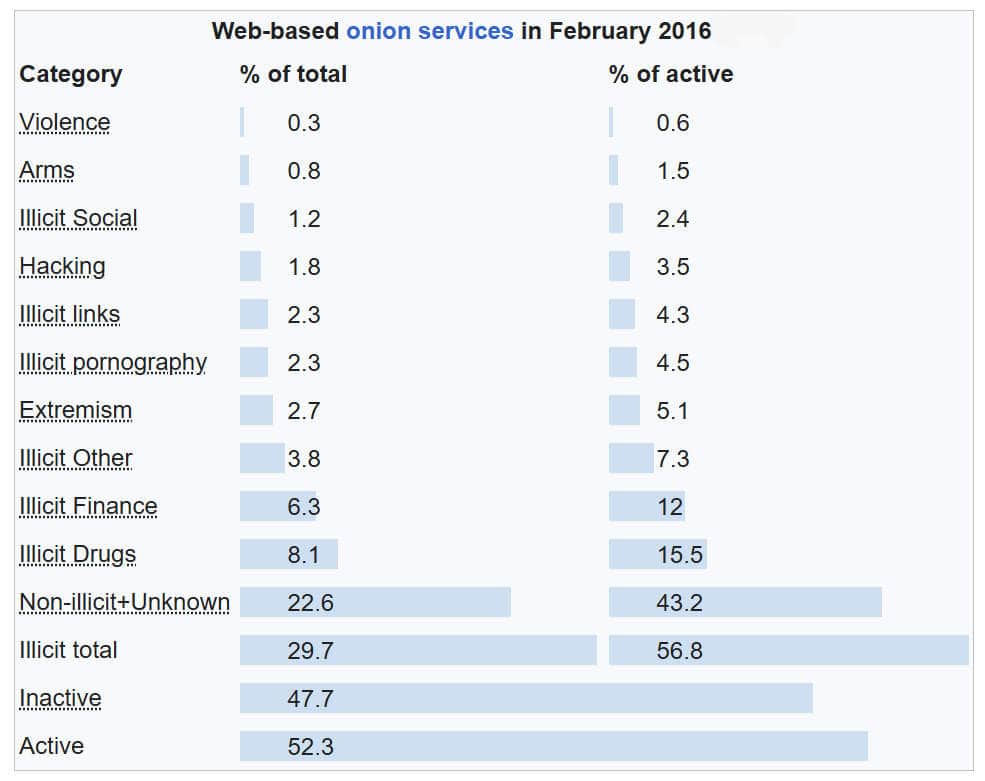

Si le dark web offre des utilisations légitimes, comme les plateformes sécurisées de dénonciation et les groupes de défense de la vie privée, il est plus notoirement associé aux marchés noirs. Ces plateformes facilitent le commerce de biens et services illégaux, notamment de stupéfiants, de données financières volées, de logiciels malveillants et de faux documents. L'anonymat du réseau rend difficile pour les forces de l'ordre d'identifier et de localiser les personnes qui exploitent ces sites. Il est important de reconnaître que le dark web ne représente qu'une infime partie du deep web, bien plus vaste.

Note: les chiffres ci-dessus doivent maintenant être pris à titre de comparaison relative uniquement, car le nombre de sites a explosé depuis, y compris le Web de surface (www)

Comparaison, y compris le WWW

En orange ci-dessous, nos principaux points à retenir pour chacun :

| Paramètre | World Wide Web (Web de surface) | Web profond | Darknet | Dark Web |

|---|---|---|---|---|

| Analogie du concept de base | Les livres publics indexés dans la salle de lecture principale d'une bibliothèque. | L'ensemble de la collection de la bibliothèque, y compris les archives privées et les sections réservées aux membres. | Le système de tube pneumatique sécurisé et anonyme utilisé pour demander et livrer des livres aux archives. | Les livres et documents spécifiques, non catalogués, que l'on trouve uniquement dans les archives les plus sécurisées de la bibliothèque. |

| Définition | Pages Web indexées publiquement et accessibles par les moteurs de recherche standard. | Tout le contenu Web n'est pas indexé par les moteurs de recherche. | L'infrastructure réseau superposée offrant l'anonymat (par exemple, Tor, I2P). | Sites Web et services (« services cachés ») hébergés sur les darknets. |

| Taille et échelle | Des milliards de pages, mais estimées à moins de 5 % du total du Web. | La grande majorité d’Internet, estimée à plus de 95 % de tout le contenu en ligne. | Une infrastructure réseau mondiale et distribuée. Sa taille est mesurée en nœuds (Tor compte des milliers de relais). | Un petit sous-ensemble fluctuant du Web profond. On estime qu'il compte des dizaines de milliers de sites actifs à tout moment. |

| Méthode d'accès | Navigateurs web standards (Chrome, Edge, Firefox). Aucune configuration particulière n'est requise. | Navigateurs Web standard, mais l'accès nécessite des informations de connexion, une URL directe ou le passage d'un paywall/CAPTCHA. | Nécessite un logiciel spécifique (par exemple, Tor Browser, routeur I2P) pour se connecter au réseau. | Accessible à l'aide d'un logiciel spécifique (comme le navigateur Tor) pour se connecter d'abord au darknet. |

| Structure de l'URL | Domaines standards (par exemple, .com, .org, .gov) résolus par DNS public. | Domaines standards, souvent avec de longues URL générées dynamiquement contenant des chaînes de requête. | Non applicable. Il s'agit d'un protocole réseau et non d'une destination avec une URL. | Domaines spéciaux non standard (par exemple, « .onion », « .i2p ») résolus dans le darknet. |

| Niveau d'anonymat | Faible. L'adresse IP de l'utilisateur est visible par les sites Web, les FAI et les moniteurs de réseau. | Faible. L'accès est généralement lié à une identité connue (nom d'utilisateur, numéro de compte). | Élevé. Conçu pour masquer l'adresse IP de l'utilisateur au service de destination via un système multicouche. cryptage et relais. | Niveau élevé pour les utilisateurs et les hôtes. L'anonymat est la valeur par défaut et une fonctionnalité essentielle de l'environnement. |

| Intention principale | Diffusion de l'information publique, commerce et communication. | Accès sécurisé aux informations et services privés ou protégés. | Fournir un canal de communication anonyme et résistant à la censure. | Héberger des services et diffuser des informations sans révéler l'identité de l'hébergeur ou des utilisateurs. |

| Contenu typique | Actualités, commerce électronique, blogs, portails gouvernementaux, médias sociaux, commercialisation le contenu. | Boîtes de réception de courrier électronique, stockage cloud, portails bancaires, dossiers médicaux, revues universitaires, intranets d'entreprise. | Trafic réseau neutre en termes de contenu (paquets de données cryptés). | Marchés noirs, forums de dissidents politiques, boîtes de dépôt sécurisées pour les lanceurs d'alerte, blogs sur la confidentialité, partage de fichiers illicite. |

| Légalité du contenu | En grande partie légal, il peut néanmoins faire référence à des actes illégaux ou les décrire. | Essentiellement légal et banal. | La technologie réseau elle-même est légale et utilisée à des fins légitimes. | Très hétérogène. Contient à la fois du contenu légal (par exemple, défense de la vie privée) et une quantité importante de contenu illégal. |

| Profil utilisateur typique | Grand public. | Individus authentifiés (par exemple, clients de banque, employés, étudiants). | Défenseurs de la vie privée, journalistes, forces de l’ordre, dissidents politiques, personnes soucieuses de leur sécurité. | Un large éventail comprenant des criminels, des militants, des lanceurs d’alerte, des chercheurs et des curieux. |

| Méthode d'hébergement | Hébergé sur des serveurs Web adressables publiquement dans des centres de données. | Hébergé sur des serveurs Web standard, mais derrière des contrôles de sécurité au niveau de l'application. | Un réseau de nœuds gérés par des bénévoles (relais) qui transmettent le trafic. | Hébergés en tant que « services cachés » sur des serveurs dont l’emplacement et l’identité sont masqués par le darknet. |

| Risques associés | Logiciels malveillants, phishing, cookies de suivi, escroqueries, collecte de données par les entreprises. | Violations de données du fournisseur de services, attaques de phishing ciblant les identifiants de connexion. | Possibilité de désanonymisation grâce à l'analyse du réseau ou aux vulnérabilités logicielles. Risque de connexion à des nœuds de sortie malveillants. | Contenu extrême, escroqueries sophistiquées, logiciels malveillants, interaction avec les opérations d'application de la loi, risque élevé de perte financière. |

Liens externes sur les lois sur Internet

Normes internationales

(survolez le lien pour voir notre description du contenu)

Articles Similaires

Dernières publications et brevets sur les points quantiques

Dernières publications et brevets sur les pérovskites

Dernières publications et brevets sur le graphène

Plus de 45 astuces scientifiques pour les jeux et le marketing : astuces basées sur les données et les statistiques

Utiliser ou abuser de 25 biais cognitifs dans la conception et la fabrication de produits

Équation de levage révisée du NIOSH en ergonomie de banc