Über 70% der Webanwendungen weisen Sicherheitsprobleme auf. Das OWASP (Open Web Application Security Project) veröffentlicht jährlich seine Top 10 der kritischen Risiken. Darin werden Bedrohungen hervorgehoben, die die Sicherheit von Webanwendungen beeinträchtigen könnten. Die Berücksichtigung dieser Risiken bei der Produktentwicklung ist für die Sicherheit entscheidend.

Durch gute Sicherheitsvorkehrungen können die Entwickler Probleme wie eine lückenhafte Zugriffskontrolle und Injektionsangriffe in den Griff bekommen. Dies trägt dazu bei, dass das Produkt während seiner gesamten Lebensdauer sicher bleibt. Denken Sie daran, dass die OWASP Top 10 Liste regelmäßig aktualisiert wird. Der Grund dafür ist, dass sich die Sicherheitswelt ständig verändert. Die Liste ist für jeden wichtig, der Produkte oder Anwendungen mit Web-Anbindung entwickelt.

Die wichtigsten Erkenntnisse

- Die OWASP Top 10 heben die kritischsten Risiken für die Sicherheit von Webanwendungen hervor.

- Die Behebung dieser Schwachstellen ist entscheidend für eine effektive Produktgestaltung.

- Regelmäßige Aktualisierungen der OWASP Top 10 gewährleisten die Aktualität in der heutigen Sicherheitslandschaft.

- Die Minderung von Risiken kann sensible Daten schützen und das Vertrauen der Kunden erhalten.

- Zu den häufigen Schwachstellen gehören eine defekte Zugangskontrolle und Injektionsangriffe.

Einführung in OWASP und seine Bedeutung für das Produktdesign

Die OWASP-Organisation ist weltweit dafür bekannt, hohe Standards für die Software-Sicherheit zu setzen. Sie spielt eine Schlüsselrolle beim Auffinden von Schwachstellen in der Sicherheit von Webanwendungen. Dies ist sowohl für Entwickler als auch für Unternehmen wichtig. Ihre jährliche Top-10-Liste zeigt die wichtigsten Sicherheitsprobleme auf, die bei der Produktentwicklung beachtet werden müssen. Dies ist der Schlüssel zur Sicherheit von Produkten.

Die Anwendung der OWASP-Regeln verändert die Sicherheit einer Anwendung. Es wird sichergestellt, dass die Sicherheit während der gesamten Entwicklung eines Produkts berücksichtigt wird. Die Entwickler lernen die Risiken kennen und erfahren, wie sie die Nutzerdaten schützen können. Dadurch wird das Vertrauen in ihre Anwendungen gestärkt.

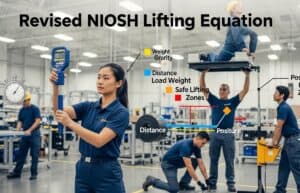

Verstehen von gebrochener Zugangskontrolle

Eine lückenhafte Zugriffskontrolle ist eine große Bedrohung für die Sicherheit von Webanwendungen. Sie tritt auf, wenn Anwendungen die Möglichkeiten authentifizierter Benutzer nicht richtig einschränken. Dies kann unbefugten Zugriff auf sensible Informationen und Funktionen ermöglichen. Für Unternehmen ist es wichtig, dies zu verstehen, um ihre Online-Ressourcen gut zu schützen.

Eine unzureichende Zugangskontrolle kann auf viele Arten auftreten. Dazu gehört, dass Benutzer mehr Zugriff erhalten, als sie sollten, oder dass die Anwendung die Zugriffsrechte nicht korrekt handhabt. Auch Probleme wie CORS-Fehler können zu Problemen bei der Zugriffskontrolle führen. Angreifer können diese Schwachstellen ausnutzen. Sie könnten URLs oder Parameter ändern, um auf Ressourcen zuzugreifen, die nicht für sie bestimmt sind.

Beispiele aus der Praxis und Auswirkungen

Es gibt viele reale Fälle, in denen eine lückenhafte Zugangskontrolle Probleme verursacht. Ein Angreifer könnte schwache URL-Parameter verwenden, um die Daten eines anderen Benutzers zu sehen oder zu kontrollieren. Diese Sicherheitsmängel können sensible Informationen preisgeben, den Ruf schädigen und finanzielle Verluste verursachen. Um dies zu verhindern, sollten Unternehmen starke rollenbasierte Zugriffskontrollen verwenden und ihre Richtlinien regelmäßig aktualisieren.

Erforschung kryptographischer Fehlfunktionen

Cryptographic failures include many problems that can put secret data at risk. These issues might stem from bad algorithms, mistakes in how they’re used, or poor handling of keys. When these failures happen, they can lead to leaks and privacy breaches, highlighting why strong encryption is key for web safety.

Die Verwendung veralteter oder schwacher Verschlüsselungen bringt geheime Daten in Gefahr. Algorithmen wie MD5 oder DES sind nicht stark genug, um wichtige Informationen zu schützen. Hacker, die diese Schwachstellen ausnutzen, können Passwörter und Gelddaten ausspähen und damit sowohl Einzelpersonen als auch Gruppen in große Gefahr bringen. Außerdem können sie Daten während der Übertragung ändern, ohne dass es jemand merkt.

Bewährte Praktiken für starke Kryptographie

Die Entwickler müssen eine starke Verschlüsselung verwenden, um ihre Anwendungen vor solchen Fehlern zu schützen. Durch die Wahl von AES für gespeicherte Daten und TLS für Daten, die gesendet werden, fügen sie eine starke Sicherheitsebene hinzu. Außerdem ist es wichtig, die Schlüssel gut zu verwalten, damit die Daten sicher und zuverlässig sind. Durch regelmäßige Überprüfungen der Verschlüsselungsmethoden können Gruppen neue Bedrohungen abwehren und sich vor Schwachstellen schützen.

Injektionsangriffe: Eine häufig ausgenutzte Schwachstelle

Injektionsangriffe stellen eine große Gefahr für die Sicherheit von Webanwendungen dar. Diese Angriffe erfolgen, wenn eine Anwendung nicht vertrauenswürdige Daten über einen Befehlsinterpreter verarbeitet. Dies führt dazu, dass jemand unbefugten Zugriff und Kontrolle erlangt. Das Wissen über verschiedene Injektionsangriffe hilft beim Aufbau einer starken Verteidigung gegen diese Angriffe.

Arten von Injektionsangriffen

Es gibt viele Arten von Injektionsangriffen, die jeweils auf bestimmte Schwachstellen abzielen. Zu den häufigsten gehören:

- SQL-Einschleusung: Dadurch können Angreifer unautorisierte SQL-Befehle senden, die Datenbanken gefährden können.

- OS-Befehlsinjektion: Auf diese Weise können Angreifer beliebige Befehle auf dem Betriebssystem des Servers ausführen.

- LDAP-Einschleusung: Diese Art greift Verzeichnisdienste an, indem sie Abfragen ändert, um Zugang zu geschützten Daten zu erhalten.

- XML-Injektion: Hier verändern die Angreifer XML-Daten, indem sie schädlichen Code hinzufügen, der die Funktionsweise durcheinander bringt.

Strategien zur Abschwächung von Injektions-Risiken

Um Injektionsangriffe abzuwehren, müssen Entwickler starke Verteidigungsstrategien anwenden. Dazu gehören wichtige Schritte:

- Verwendung von parametrisierte Abfragen stellt sicher, dass Eingaben als Daten und nicht als Ausführungsbefehle betrachtet werden.

- Einführung von strengen input validation hilft, gefährliche Daten abzufangen, bevor sie Schaden anrichten können.

- Regelmäßig Sicherheitsprüfung hilft, Schwachstellen zu finden und zu beheben, bevor Angreifer sie ausnutzen können.

- Sichere Kodierung ist der Schlüssel zur Verringerung des Risikos verschiedener Injektionsbedrohungen.

Sicherheitsfehlkonfigurationen in Ihren Anwendungen

Sicherheitsfehlkonfigurationen sind heute ein großes Problem bei der Sicherheit von Webanwendungen. Sie entstehen oft aufgrund falscher Einstellungen oder unzureichender Sicherheit in Anwendungen. Das lässt Angreifer ins Spiel kommen.

Fehlkonfigurationen wie Standardbenutzerkonten, offene Verwaltungsbereiche und Dienste, die wir auf unseren Servern nicht benötigen, sind keine Seltenheit.

Es ist sehr wichtig, diese Probleme zu beheben, damit die Anwendungen sicher bleiben.

Häufige Fehlkonfigurations-Szenarien: die wichtigsten, auf die Sie achten sollten:

Häufige Fehlkonfigurations-Szenarien: die wichtigsten, auf die Sie achten sollten:

- Standardeinstellungen der Anwendung verwenden

- Offene Ports auf Firewalls

- Ungeschützte sensible Dateien oder Verzeichnisse

- Unzureichende Protokollierungs- und Überwachungskonfigurationen

- Unzureichende Berechtigungen für Benutzerkonten

Vorbeugende Maßnahmen für eine sichere Konfiguration

Um Webanwendungen sicherer zu machen, sind einige wichtige Schritte zu beachten:

- Richten Sie sichere Sicherheitseinstellungen für alle Anwendungen ein.

- Führen Sie regelmäßige Sicherheitsüberprüfungen durch, um Schwachstellen zu finden und zu beheben.

- Verwenden Sie automatisierte Einrichtungsprozesse, um Fehler zu vermeiden.

- Bringen Sie den Entwicklungs- und Betriebsteams bei, wie man Konfigurationen richtig durchführt.

- Führen Sie häufig Penetrationstests durch, um Risiken zu erkennen, bevor sie zu einem Problem werden.

Behalten Sie die Wartung im Auge und nutzen Sie diese Sicherheitsmaßnahmen, um die Risiken wirklich zu verringern.

Unsichere Designprinzipien

Unsicheres Design ist ein großes Problem für die Sicherheit von Webanwendungen. Es entsteht durch Fehler bei der Systemeinrichtung, wie das Ignorieren wichtiger Sicherheitsschritte. Oft prüfen Designer die Risiken in der Entwurfsphase nicht richtig. Sie sollten die Sicherheitsrisiken wirklich kennen, um Schwachstellen zu vermeiden.

So kann beispielsweise eine unzureichende Überprüfung der Eingaben Angriffen Tür und Tor öffnen oder die Eingaben des Benutzers direkt in die Datenbank einfügen. Auch ein schwacher Anmeldeschutz kann die falschen Leute hereinlassen.

To fix insecure design, we need to think “secure by design” from the start. By using threat modeling, teams can find and handle risks better. This changes how we think about making products. In the end, paying attention to insecure design can greatly improve web app safety and...

Sie haben 58% des Artikels gelesen. Der Rest ist für unsere Gemeinschaft. Sie sind bereits Mitglied? Einloggen

(und auch um unsere Originalinhalte vor Scraping-Bots zu schützen)

Innovation.world Gemeinschaft

Anmelden oder Registrieren (100% kostenlos)

Lesen Sie den Rest dieses Artikels und alle Inhalte und Tools, die nur für Mitglieder zugänglich sind.

Nur echte Ingenieure, Hersteller, Designer und Marketingfachleute.

Kein Bot, kein Hater, kein Spammer.

Interessante Lektüre! Aber ist es nicht möglich, dass die strikte Einhaltung von OWASP die Innovation im Produktdesign erstickt? Was denken Sie darüber?

OWASP-Konformität gewährleistet Sicherheit und ist kein Hindernis für Innovationen. Es geht um die Denkweise, nicht um Einschränkungen.

Interessante Lektüre! Aber glauben Sie, dass die Aufklärung der Nutzer über sichere Praktiken die OWASP-Risiken ebenso wirksam verringern kann wie technische Korrekturen?

Interessante Lektüre! Sind diese OWASP-Risiken geordnet? Es würde Sinn machen, die schwerwiegendsten Risiken zuerst anzugehen!

Ist es nicht ein bisschen spät, jetzt über OWASP-Risiken zu diskutieren? Sollte dies nicht in der Anfangsphase der Produktentwicklung eine Priorität sein?