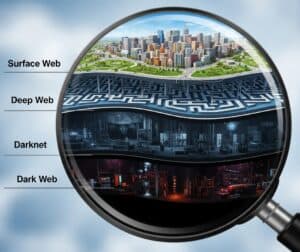

Los términos "web oscura", "red oscura" y "web profunda" se utilizan a menudo indistintamente, pero describen capas y componentes distintos de Internet: mientras que la web profunda engloba todo el contenido web no indexado por los motores de búsqueda, incluidas cosas benignas como la banca online y los sitios con muro de pago, la web profunda es todo el contenido no indexado. Una darknet es la infraestructura técnica (una red superpuesta como Tor o I2P) que proporciona anonimato. La web oscura es el contenido que reside en estas redes oscuras. La World Wide Web (web de superficie) es el contenido indexado públicamente.

La Web profunda

The deep web represents the largest part of the internet, encompassing all content that is not indexed by standard search engines like Google or Bing. This includes a vast amount of benign and routine information that is protected or located behind a query. Access to deep web content does not require special software, only direct knowledge of the URL or, more commonly, authentication. This part of the internet is a daily tool for most users.

Algunos ejemplos de contenido de la web profunda incluyen portales de banca en línea, buzones de correo web, perfiles privados en redes sociales, revistas académicas basadas en suscripciones, unidades de almacenamiento en la nube e intranets corporativas.

La característica definitoria no es el secretismo sino más bien la inaccesibilidad para los rastreadores web.

A page may be unindexed because it is behind a paywall, requires a password, is dynamically generated in response to a database query, or its owner has explicitly used a “noindex” tag. The content itself is hosted on standard server infrastructure and accessed over the conventional internet protocol.

La Darknet

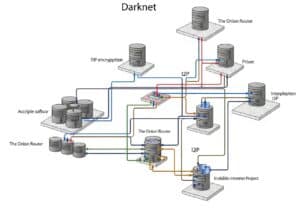

Una darknet es un tipo específico de red superpuesta que se superpone a Internet existente y requiere software o configuraciones especializadas para acceder.

Estas redes están diseñadas para proporcionar un alto grado de anonimato a sus usuarios cifrando el tráfico y enrutándolo a través de múltiples servidores, lo que oculta la dirección IP y la ubicación del usuario.

La tecnología más destacada para acceder a una red oscura es The Onion Router (Tor), pero también existen otras como el Proyecto de Internet Invisible (I2P). Estas redes son la infraestructura técnica, las "vías" construidas para ser privadas e irrastreables.

El propósito de una red oscura es facilitar la comunicación y el alojamiento anónimos. Esta infraestructura puede ser utilizada por diversos actores por diferentes motivos, desde periodistas y disidentes políticos en regímenes opresivos que necesitan proteger su identidad, hasta personas que simplemente desean proteger su privacidad frente a corporaciones y gobiernos. Si bien la red en sí es neutral en cuanto a contenido, su arquitectura de alto anonimato la convierte en un entorno adecuado para alojar servicios donde la privacidad es primordial. Consulte nuestro artículo detallado sobre las herramientas de la red oscura para la ingeniería y la ciencia:

La red oscura

La dark web se refiere al conjunto de sitios web y servicios alojados y a los que se accede a través de una darknet.

Si bien la darknet es la infraestructura, la dark web es el contenido en sí mismo: los “lugares” a los que puedes ir usando esos caminos privados.

Estos sitios web no son accesibles con navegadores estándar y sus URL suelen terminar en un dominio de nivel superior especial, como ".onion" para servicios en la red Tor. Gracias al sólido anonimato que proporciona la red oscura subyacente, esta se ha vuelto conocida por albergar actividades tanto legítimas como ilícitas.

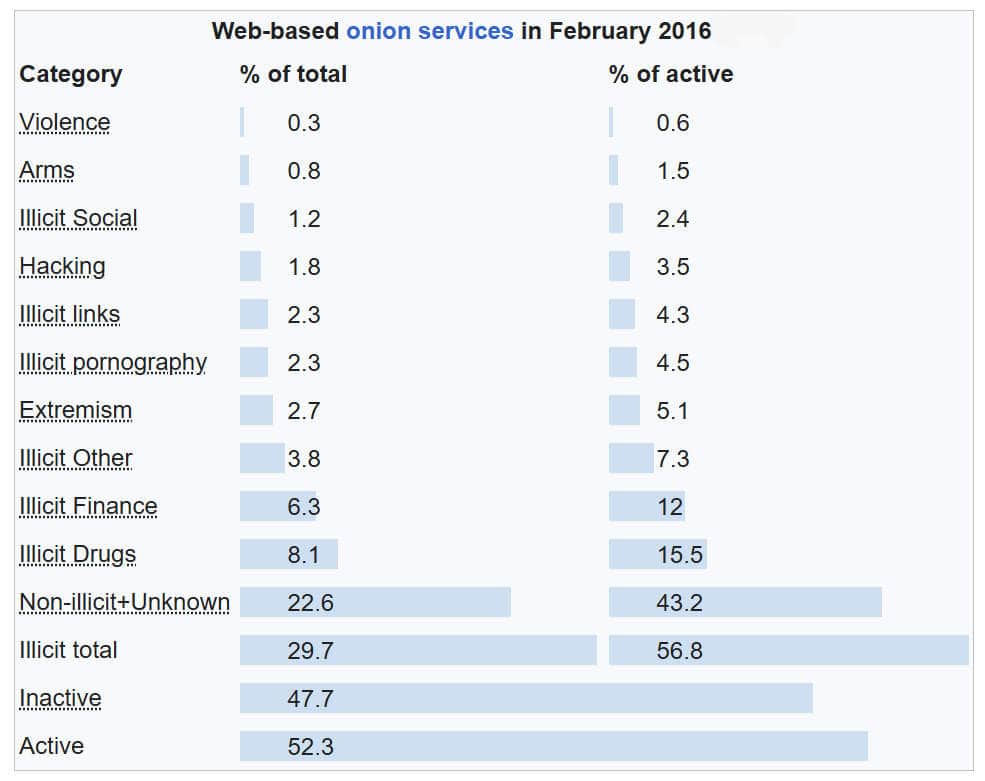

Si bien la dark web ofrece usos legítimos, como plataformas seguras de denuncia y grupos de defensa de la privacidad, se asocia más notoriamente con los mercados negros. Estos mercados facilitan el comercio de bienes y servicios ilegales, como narcóticos, datos financieros robados, malware y documentos falsificados. El anonimato de la red dificulta que las fuerzas del orden identifiquen y localicen a las personas que operan estos sitios. Es importante reconocer que la dark web constituye una fracción muy pequeña de la, mucho más extensa, deep web.

Nota: Las cifras anteriores deben tomarse ahora solo como comparación relativa, ya que el número de sitios se ha disparado desde entonces, incluida la web superficial (www).

Comparación, incluida la WWW

En color naranja a continuación, nuestras conclusiones clave para cada uno:

| Parámetro | World Wide Web (Web superficial) | Web profunda | Red oscura | Red oscura |

|---|---|---|---|---|

| Analogía del concepto central | Los libros públicos indexados en la sala de lectura principal de una biblioteca. | Toda la colección de la biblioteca, incluidos archivos privados y secciones exclusivas para miembros. | El sistema de tubos neumáticos anónimo y seguro utilizado para solicitar y entregar libros de los archivos. | Los libros y documentos específicos no catalogados que se encuentran únicamente en los archivos más seguros de la biblioteca. |

| Definición | Páginas web indexadas públicamente a las que pueden acceder los motores de búsqueda estándar. | Todo el contenido web no indexado por los motores de búsqueda. | La infraestructura de red superpuesta que proporciona anonimato (por ejemplo, Tor, I2P). | Sitios web y servicios (“servicios ocultos”) alojados en darknets. |

| Tamaño y escala | Miles de millones de páginas, pero se estima que representan menos del 5% del total de la web. | La gran mayoría de Internet, estimada en más del 95% de todo el contenido en línea. | Una infraestructura de red global y distribuida. Su tamaño se mide por nodos (Tor tiene miles de repetidores). | Un subconjunto pequeño y fluctuante de la deep web. Se estima que cuenta con decenas de miles de sitios activos en cualquier momento. |

| Método de acceso | Navegadores web estándar (Chrome, Edge, Firefox). No se requiere configuración especial. | Navegadores web estándar, pero el acceso requiere credenciales de inicio de sesión, una URL directa o pasar un muro de pago/CAPTCHA. | Requiere un software específico (por ejemplo, navegador Tor, enrutador I2P) para conectarse a la red. | Se accede mediante un software específico (como el navegador Tor) para conectarse primero a la darknet. |

| Estructura de URL | Dominios estándar (por ejemplo, .com, .org, .gov) resueltos por DNS público. | Dominios estándar, a menudo con URL largas generadas dinámicamente que contienen cadenas de consulta. | No aplicable. Es un protocolo de red, no un destino con una URL. | Dominios especiales, no estándar (por ejemplo, “.onion”, “.i2p”) resueltos dentro de la darknet. |

| Nivel de anonimato | Bajo. La dirección IP del usuario es visible para sitios web, proveedores de servicios de Internet y monitores de red. | Bajo. El acceso suele estar vinculado a una identidad conocida (nombre de usuario, número de cuenta). | Alto. Diseñado para ocultar la dirección IP del usuario del servicio de destino a través de múltiples capas. cifrado y relés. | Alto, tanto para usuarios como para hosts. El anonimato es la característica predeterminada y fundamental del entorno. |

| Intención primaria | Difusión de información pública, comercio y comunicación. | Acceso seguro a información y servicios privados o protegidos. | Proporcionar un canal de comunicación anónimo y resistente a la censura. | Para alojar servicios y difundir información sin revelar la identidad del anfitrión o los usuarios. |

| Contenido típico | Noticias, comercio electrónico, blogs, portales gubernamentales, medios sociales, marketing contenido. | Buzones de correo electrónico, almacenamiento en la nube, portales bancarios, registros médicos, revistas académicas, intranets corporativas. | Tráfico de red neutral en cuanto al contenido (paquetes de datos cifrados). | Mercados negros, foros de disidentes políticos, buzones seguros para denunciantes, blogs sobre privacidad, intercambio ilícito de archivos. |

| Legalidad del contenido | Es mayoritariamente legal, aunque puede vincularse con actos ilegales o describirlos. | Abrumadoramente legal y mundano. | La tecnología de red en sí es legal y se utiliza para fines legítimos. | Muy variado. Contiene contenido legal (p. ej., defensa de la privacidad) y una cantidad significativa de contenido ilegal. |

| Perfil de usuario típico | Público general. | Personas autenticadas (por ejemplo, clientes bancarios, empleados, estudiantes). | Defensores de la privacidad, periodistas, agentes del orden, disidentes políticos, personas preocupadas por la seguridad. | Un amplio espectro que incluye criminales, activistas, denunciantes, investigadores y curiosos. |

| Método de alojamiento | Alojado en servidores web de acceso público en centros de datos. | Alojado en servidores web estándar, pero detrás de controles de seguridad a nivel de aplicación. | Una red de nodos administrados por voluntarios (relés) que pasan tráfico. | Alojado como “servicios ocultos” en servidores cuya ubicación e identidad están ocultas por la darknet. |

| Riesgos asociados | Malware, phishing, cookies de seguimiento, estafas, recopilación de datos por parte de corporaciones. | Violaciones de datos del proveedor de servicios, ataques de phishing dirigidos a las credenciales de inicio de sesión. | Posibilidad de desanonimización mediante análisis de red o vulnerabilidades de software. Riesgo de conexión a nodos de salida maliciosos. | Contenido extremo, estafas sofisticadas, malware, interacción con operaciones policiales, alto riesgo de pérdida financiera. |

Enlaces externos sobre leyes de Internet

Normas internacionales

(Pase el cursor sobre el enlace para ver nuestra descripción del contenido)

Publicaciones relacionadas

Últimas publicaciones y patentes sobre puntos cuánticos

Últimas publicaciones y patentes sobre perovskitas

Últimas publicaciones y patentes sobre grafeno

45+ Science Tricks for Games and Marketing: Data-Driven and Statistical Tricks

Uso o abuso de 25 sesgos cognitivos en el diseño y la fabricación de productos

Revised NIOSH Lifting Equation in Bench Ergonomics