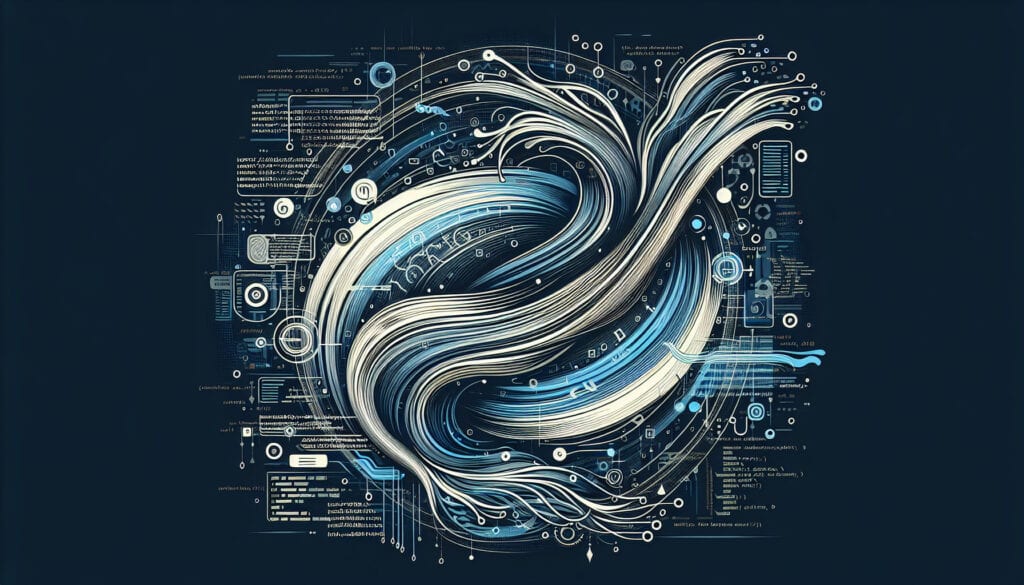

تقنية تحليل التعليمات البرمجية الثابتة التي تفحص كيفية انتقال البيانات عبر البرنامج.

- المنهجيات: العملاء والتسويق, الاقتصاد

تحليل تدفق البيانات

تحليل تدفق البيانات

- ضمان الجودة, مراقبة الجودة, إدارة المخاطر, البرمجيات, مجموعة تطوير البرمجيات (SDK), هندسة البرمجيات, اختبار البرمجيات

الهدف:

كيفية استخدامه:

- وبدون تنفيذ التعليمات البرمجية، يتتبع هذا التحليل "تعريف" و"استخدام" المتغيرات لاكتشاف العيوب البرمجية المحتملة، مثل استخدام متغير قبل تهيئته أو تعريف متغير لم يتم استخدامه مطلقًا.

الايجابيات

- يساعد على اكتشاف فئة من الأخطاء البرمجية الشائعة تلقائيًا؛ يمكن إجراؤها دون تشغيل البرنامج؛ يحسن جودة التعليمات البرمجية وأمانها.

سلبيات

- يمكن أن ينتج عنها نتائج إيجابية كاذبة (تحذيرات ليست أخطاءً فعلية)؛ قد لا تكون قادرة على تحليل جميع مسارات التعليمات البرمجية في البرامج الديناميكية أو المعقدة للغاية.

الفئات:

- الهندسة, الجودة

الأفضل لـ

- الكشف التلقائي عن العيوب المحتملة في البرمجيات من خلال تحليل كيفية استخدام المتغيرات وتعديلها.

إن تحليل تدفق البيانات قابل للتطبيق على نطاق واسع في مختلف مشاريع تطوير البرمجيات، لا سيما في صناعات مثل التمويل والرعاية الصحية والاتصالات، حيث تكون الموثوقية العالية والأمان أمرًا بالغ الأهمية نظرًا للطبيعة الحساسة للبيانات المعنية. تعتبر هذه المنهجية مفيدة بشكل خاص في المراحل المبكرة من تطوير البرمجيات، مثل جمع المتطلبات والتصميم، وكذلك في مرحلة صيانة الأنظمة الحالية، مما يسمح للفرق بتحديد العيوب المحتملة وتصحيحها قبل أن تظهر في أخطاء وقت التشغيل. وغالبًا ما يشمل المشاركون في هذا التحليل مطوري البرمجيات ومهندسي النظم ومختبري ضمان الجودة الذين يتعاونون لتحديد تدفق البيانات داخل التطبيق، وتوثيق تعريفات المتغيرات واستخداماتها بشكل شامل. وهو مفيد بشكل خاص في قواعد الكودات الكبيرة أو الأنظمة القديمة حيث يمكن أن يحجب التعقيد التفاعلات البسيطة للمتغيرات، وبالتالي، يمكن أن يؤدي تطبيقه إلى تعزيز قابلية قراءة الكود وقابلية الصيانة بشكل كبير. تستفيد الأدوات وأطر العمل المطورة لتحليل التعليمات البرمجية الثابتة من أساليب تحليل تدفق البيانات لتقييم جودة التعليمات البرمجية بشكل مستقل، مع الإشارة إلى مشاكل مثل التعليمات البرمجية الميتة أو المتغيرات غير المهيأة التي قد تؤدي إلى نقاط ضعف وفشل في التشغيل. ونظراً للطلب المتزايد على الحلول البرمجية القوية، فإن اعتماد هذه المنهجية يمكن أن يحسّن بشكل كبير من مرونة المشروع ضد الأخطاء وامتثاله لمعايير الصناعة أو المتطلبات التنظيمية مثل HIPAA أو PCI DSS. من خلال التتبع الصارم للبيانات، يمكن للمؤسسات تحسين سير عمل التطوير، وبالتالي تقليل الوقت والتكاليف المرتبطة بحل العيوب بعد النشر.

الخطوات الرئيسية لهذه المنهجية

- تحديد جميع المتغيرات في قاعدة الكود مع ملاحظة تعريفاتها ونطاقاتها وأنواع بياناتها.

- تتبع تدفق البيانات المرتبطة بكل متغير لتتبع استخدامه خلال البرنامج.

- تحديد النقاط التي يتم عندها تعريف المتغيرات وتعيين قيمها واستخدامها لاحقًا.

- قم بتحليل التعريفات والاستخدامات لتحديد سيناريوهات "الاستخدام قبل التعريف" و"التعريف بدون استخدام".

- مراجعة مسارات البيانات للكشف عن الحالات الشاذة أو التناقضات في قيم المتغيرات طوال دورة حياتها.

- قم بإنشاء تقرير بالمشكلات المكتشفة، مع التركيز على المواقع المحددة في الكود التي توجد بها مشكلات.

نصائح للمحترفين

- دمج التحليل الحساس للسياق لمراعاة النطاقات والأعمار المختلفة للمتغيرات، مما يعزز دقة اكتشاف العيوب.

- الاستفادة من الرسوم البيانية لتدفق التحكم لتصور العلاقات بين التعريفات والاستخدامات، مما يسهل تحديد مسارات التعليمات البرمجية غير القابلة للوصول أو الخاطئة.

- دمج تحليل تدفق البيانات مع تقنيات التحليل الثابت الأخرى للتعرف الشامل على العيوب وتقليل النتائج الإيجابية الخاطئة وزيادة الموثوقية.

لقراءة عدة منهجيات ومقارنتها, نوصي باستخدام

> مستودع المنهجيات الشامل <

مع أكثر من 400 منهجية أخرى.

نرحب بتعليقاتكم على هذه المنهجية أو المعلومات الإضافية على قسم التعليقات أدناه ↓، وكذلك أي أفكار أو روابط متعلقة بالهندسة.

السياق التاريخي

1828

1850

1854

1854

1911

1928

1950

1827

1848

1850

1854

1895

1914

1943

1970

(إذا كان التاريخ غير معروف أو غير ذي صلة، على سبيل المثال "ميكانيكا الموائع"، يتم تقديم تقدير تقريبي لظهوره الملحوظ)

منشورات ذات صلة

جدول الإنتاج الرئيسي (MPS)

التخصيص الشامل

قمع التسويق

التدقيق التسويقي

مؤشر MAPO (حركة ومساعدة مرضى المستشفيات)

تخطيط موارد التصنيع (MRP II)